Hinzufügen und Konfigurieren einer IP-Whitelist in NxtFireGuard

In diesem Leitfaden erfahren Sie, wie Sie eine IP-Whitelist in NxtFireGuard erstellen, konfigurieren und anwenden können. Eine Whitelist ist eine Liste von IP-Adressen oder -Bereichen, denen Sie vertrauen, um die Bedrohungserkennung zu umgehen. Diese Funktion stellt sicher, dass NxtFireGuard die angegebenen IPs oder Subnetze von der Verarbeitung ausschließt.

📝 Was ist eine IP-Whitelist?

Eine IP-Whitelist ist eine Gruppe von IP-Adressen oder Subnetzen, die als vertrauenswürdig gekennzeichnet sind, sodass sie Sicherheitsmaßnahmen umgehen können, die normalerweise angewendet werden. Verwenden Sie diese Funktion, um sicherzustellen, dass NxtFireGuard vertrauenswürdigen Datenverkehr von bestimmten IPs oder Netzwerken nicht verarbeitet.

🛠 Schritt-für-Schritt-Anleitung zur Erstellung einer Whitelist

Befolgen Sie diese Schritte, um eine neue IP-Whitelist in NxtFireGuard zu erstellen:

-

Öffnen Sie das Whitelist-Menü

- Gehen Sie zu Whitelists und klicken Sie auf die + Schaltfläche, um eine neue Whitelist zu erstellen.

-

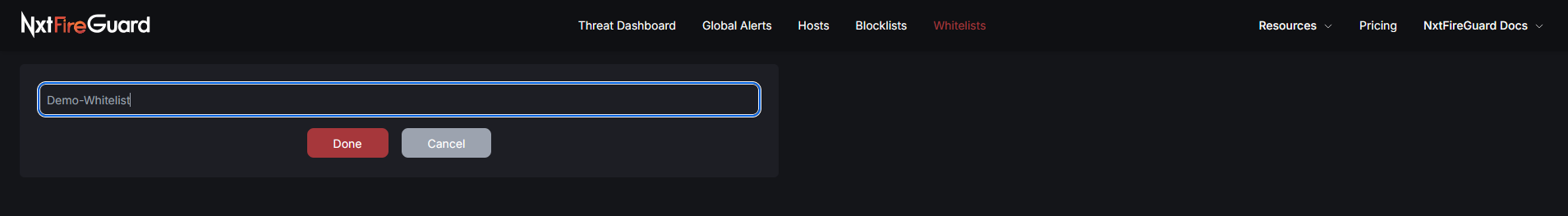

Benennen Sie die Whitelist

- Geben Sie Ihrer Whitelist einen beschreibenden Namen. Dieser kann jederzeit geändert werden.

- Geben Sie Ihrer Whitelist einen beschreibenden Namen. Dieser kann jederzeit geändert werden.

-

Konfigurieren Sie die Whitelist

- Klicken Sie auf die Bearbeiten-Schaltfläche, um auf die Whitelist-Einstellungen zuzugreifen.

Die Bearbeitungsseite enthält zwei Abschnitte:

- Abschnitt 1: Subnetze - Fügen Sie Subnetze oder einzelne IPs hinzu, die auf die Whitelist gesetzt werden sollen.

- Abschnitt 2: Whitelist anwenden - Wenden Sie die Whitelist auf Host- oder Blocklistbasis an.

🌐 So fügen Sie ein Subnetz oder eine einzelne IP hinzu

Um spezifische IPs oder Subnetze zu Ihrer Whitelist hinzuzufügen:

-

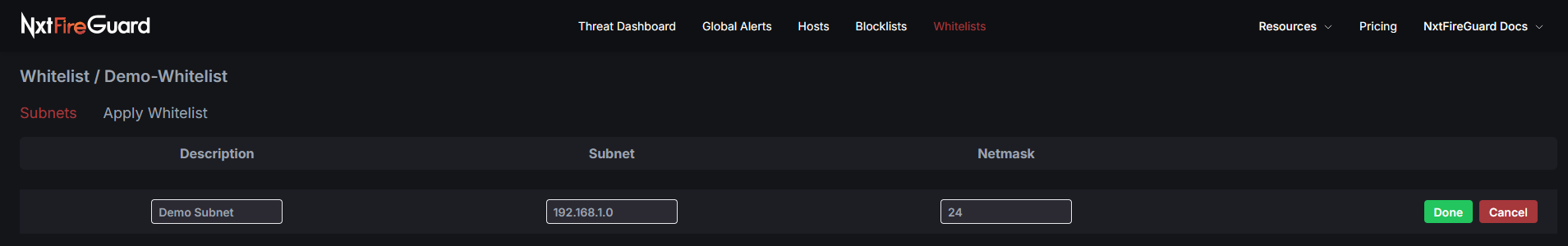

Klicken Sie auf die + Schaltfläche

- Öffnen Sie den Subnetze-Bereich und klicken Sie auf die + Schaltfläche, um eine IP oder ein Subnetz hinzuzufügen.

-

Geben Sie eine Beschreibung ein

- Geben Sie eine Beschreibung für die IP oder das Subnetz in der Beschreibungsspalte ein, um den Zweck zu identifizieren.

-

Geben Sie das Subnetz oder die einzelne IP ein

- Geben Sie die IP-Adresse oder das Subnetz in der Subnetzspalte ein.

-

Setzen Sie die Netmask

- Geben Sie die Netmask in CIDR-Notation an. Für eine einzelne IP verwenden Sie eine

/32-Maske.

- Geben Sie die Netmask in CIDR-Notation an. Für eine einzelne IP verwenden Sie eine

-

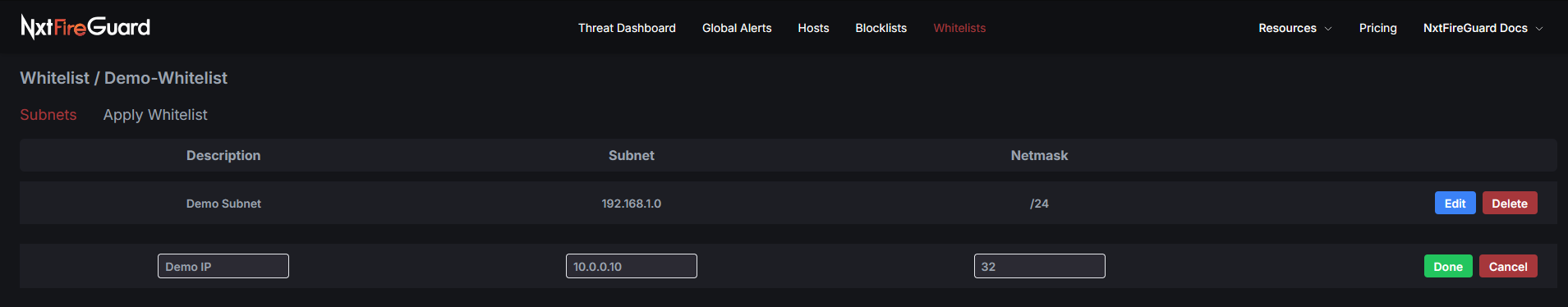

Speichern Sie das Subnetz oder die IP

- Klicken Sie auf Fertig, um Ihren Eintrag zu speichern.

- Hinzufügen des Subnetzes

192.168.1.0/24zur Whitelist.

- Hinzufügen der IP

10.0.0.10/32zur Whitelist.

🔄 Anwenden der Whitelist

Die IP-Whitelist kann entweder auf Host- oder Blocklistbasis angewendet werden, um zu steuern, wo sie wirksam wird.

Hinweis: Whitelisted IPs lösen keine Alarme aus oder werden nicht verarbeitet, wenn sie bestimmten Bedingungen in den Host- oder Blocklisten-Einstellungen entsprechen.

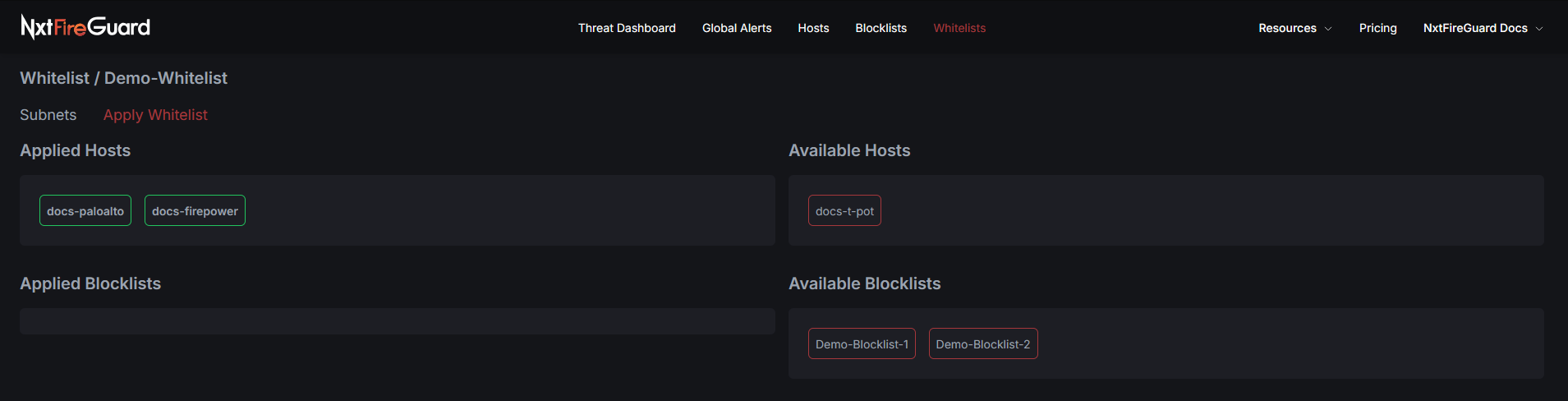

Whitelist auf Host-Basis anwenden 🖥

Diese Anwendemethode stellt sicher, dass Bedrohungsprotokolle von bestimmten Hosts, die eine whitelisted IP im Quellfeld enthalten, ignoriert werden.

Bedingungen:

- Bedingung 1: Der Host, der den Alarm sendet, muss Teil der Applied Hosts-Liste sein.

- Bedingung 2: Die

source_ipdes Bedrohungsprotokolls muss mit einer IP in den Whitelisted Subnets übereinstimmen.

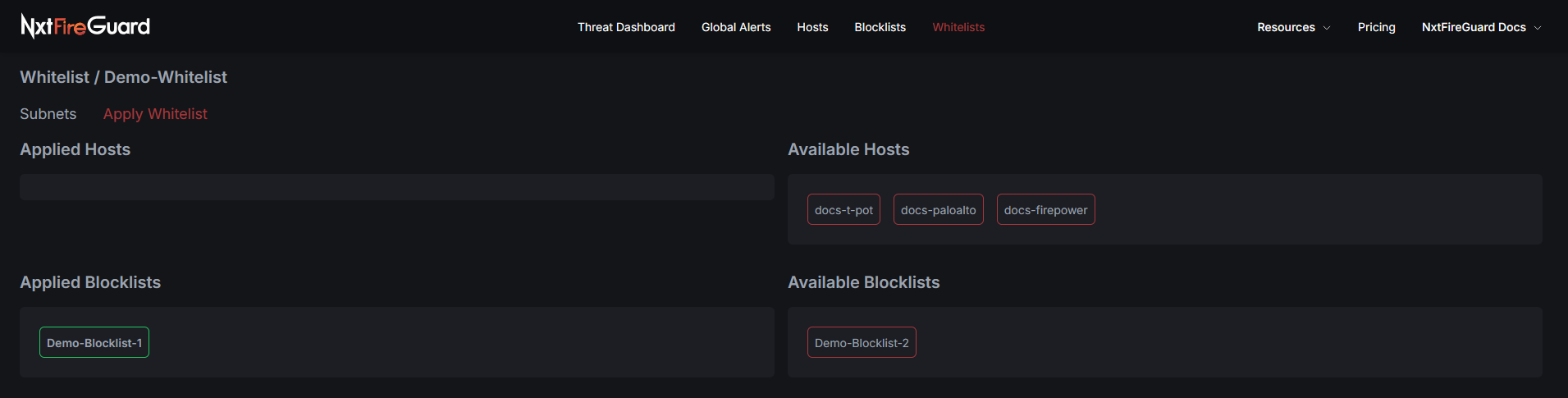

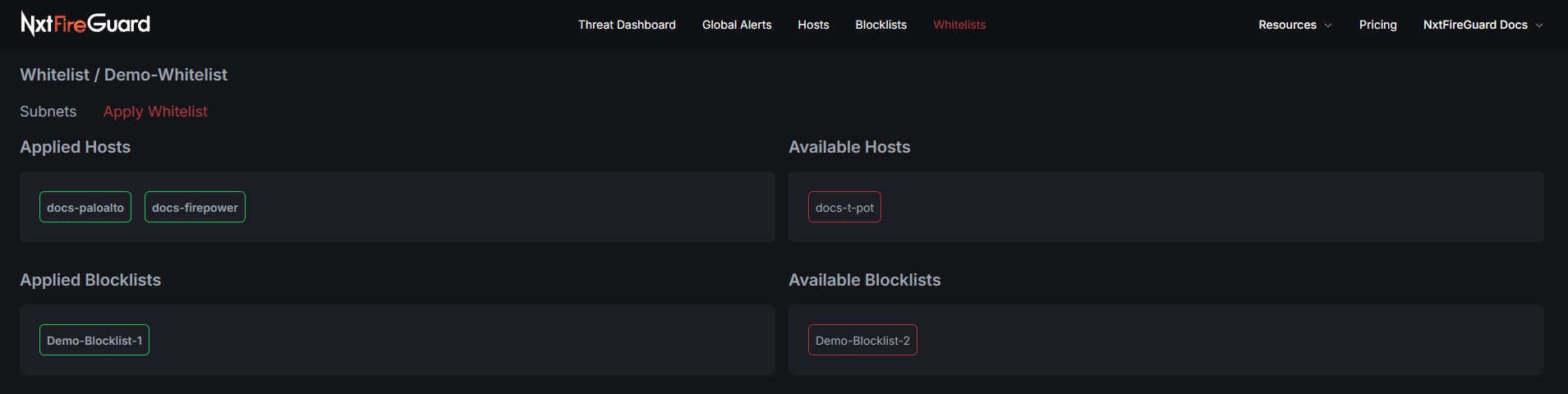

Beispiel: Wenden Sie die Whitelist auf die Hosts docs-paloalto und docs-firepower an.

Ergebnis: Alarme von

docs-paloaltounddocs-firepower, die eine Quell-IP innerhalb der whitelisted Subnets (192.168.1.0/24oder10.0.0.10/32) enthalten, werden nicht verarbeitet.

Whitelist auf Blocklistbasis anwenden 🛡

Diese Option ermöglicht es der Whitelist, bestimmte Blocklisten von der Blockierung spezifischer IPs auszunehmen.

Bedingungen:

- Bedingung 1: Der Host, der den Alarm sendet, muss zu einer Blockliste beitragen, die in den Applied Blocklists enthalten ist.

- Bedingung 2: Die

source_ipdes Bedrohungsprotokolls muss innerhalb eines der Whitelisted Subnets liegen.

Beispiel: Wenden Sie die Whitelist auf Demo-Blocklist-1 an.

Ergebnis: Alarme für die Blockliste

Demo-Blocklist-1, die Quell-IP-Adressen innerhalb der whitelisted Subnets (192.168.1.0/24oder10.0.0.10/32) enthalten, werden nicht verarbeitet.

Kombiniertes Beispiel: Whitelist auf Hosts und Blockliste anwenden

Um sicherzustellen, dass sowohl die Hosts (docs-paloalto, docs-firepower) als auch die Blockliste Demo-Blocklist-1 von der Verarbeitung von Alarme ausgeschlossen werden, die durch whitelisted IPs ausgelöst werden:

- Wenden Sie die Whitelist auf die Hosts

docs-paloaltounddocs-firepoweran. - Wenden Sie die Whitelist auf die Blockliste

Demo-Blocklist-1an. Jede Blockliste hat Hosts, die zu ihr beitragen, und die Anwendung der Whitelist auf eine Blockliste stellt sicher, dass whitelisted IPs von allen beitragenden Hosts von dieser Blockliste ausgeschlossen werden.

Ergebnis: Jeder Alarm, der von

docs-paloaltooderdocs-firepoweroder einem Host, der zuDemo-Blocklist-1beiträgt, stammt, wird von der Verarbeitung ausgeschlossen, wenn die Quell-IP des Alarms mit einer whitelisted IP oder Subnetz übereinstimmt (192.168.1.0/24oder10.0.0.10/32).

Diese Konfiguration bietet maximale Flexibilität und stellt sicher, dass vertrauenswürdige IPs oder Subnetze breit auf individuelle Hosts und Blocklisten angewendet werden können, die Eingaben von mehreren Quellen aggregieren.

Wenn Sie Fragen haben oder weitere Hilfe benötigen, steht Ihnen unser Support-Team zur Verfügung: Support kontaktieren.